免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

**本文以攻防世界部分题为例进行演示,后续会对攻防世界大部分的web题目进行演示,如果你感兴趣请关注**

目录

一:攻防世界web-Inget+Robots

1.Inget

打开如下,提示我们输入id并绕过,所以这是一道sql注入题目

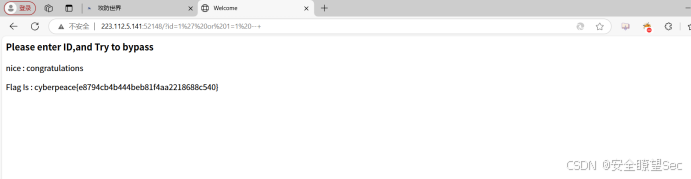

Payload:?id=1 ‘ or 1=1 –+

成功拿到flag

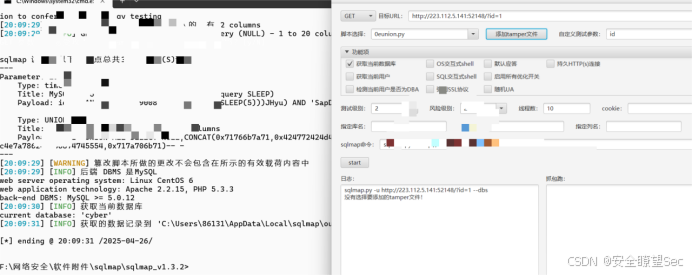

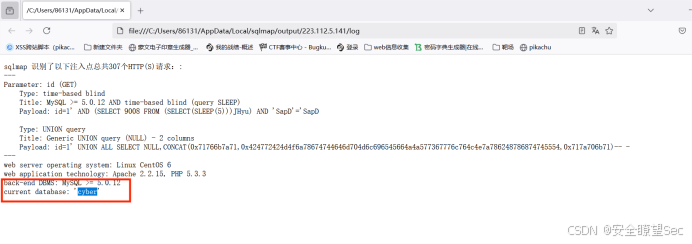

也可以使用sqlmap一把说

成功拿到数据库名后面就是查表查列即可获得flag

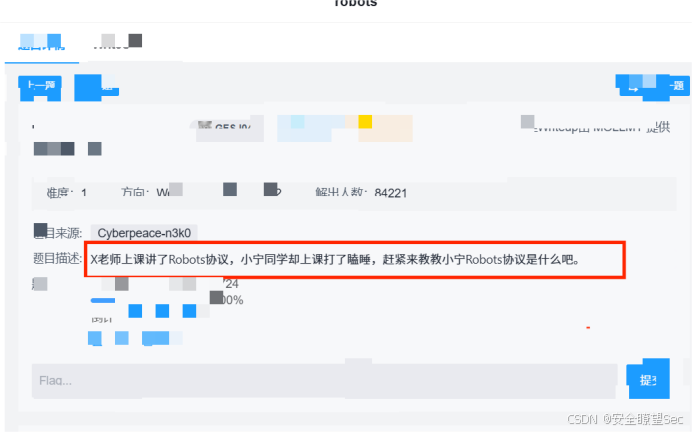

2.Robots

题目提示robots协议

robots协议也称爬虫协议、爬虫规则等,是指网站可建立一个robots.txt文件来告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取,而搜索引擎则通过读取robots.txt文件来识别这个页面是否允许被抓取。但是,这个robots协议不是防火墙,也没有强制执行力,搜索引擎完全可以忽视robots.txt文件去抓取网页的快照。 [5]如果想单独定义搜索引擎的漫游器访问子目录时的行为,那么可以将自定的设置合并到根目录下的robots.txt,或者使用robots元数据(Metadata,又称元数据)。

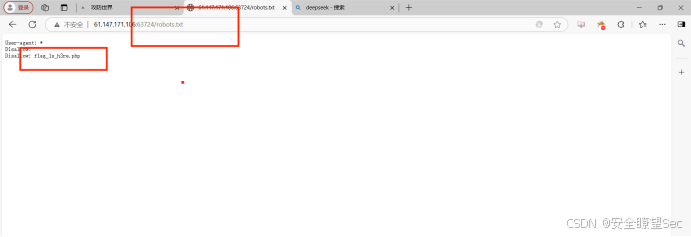

所以我们查看robots.txt发现flag文件

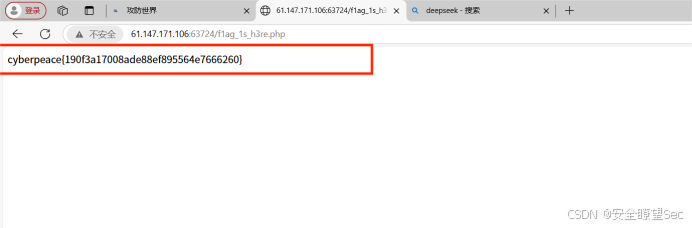

访问flag文件成功拿到flag

二:攻防世界web-Get-post+Disabled_button+Cookie

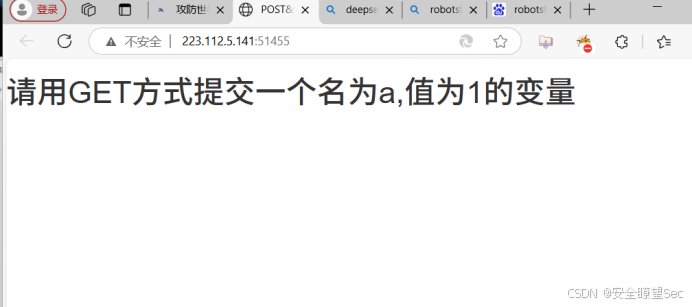

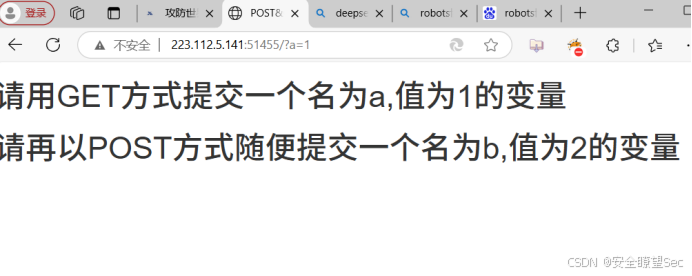

1.get-post

根据题目提示考察我们get和post请求

在利用post提交一个b=2

利用火狐插件hackbar提交即可拿到flag

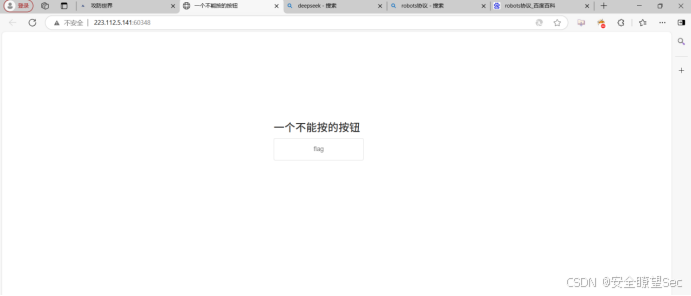

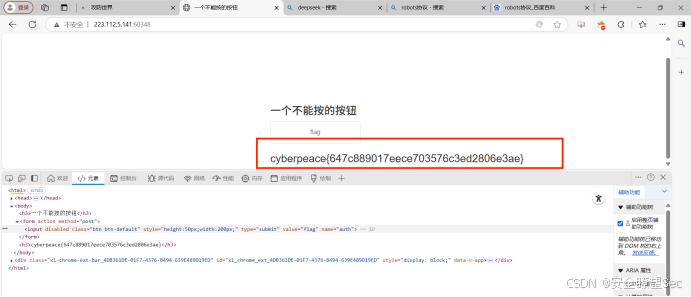

2.Disabled_button

如果你学过前端就知道如何解决。就是直接将disbled属性删除即可

删除disabled

成功拿到flag

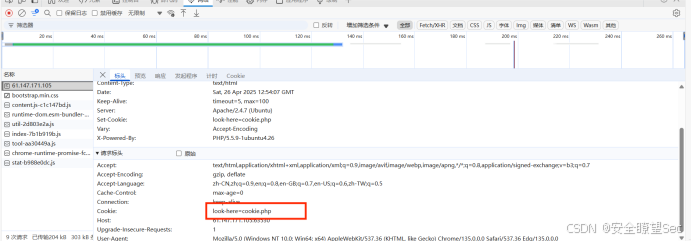

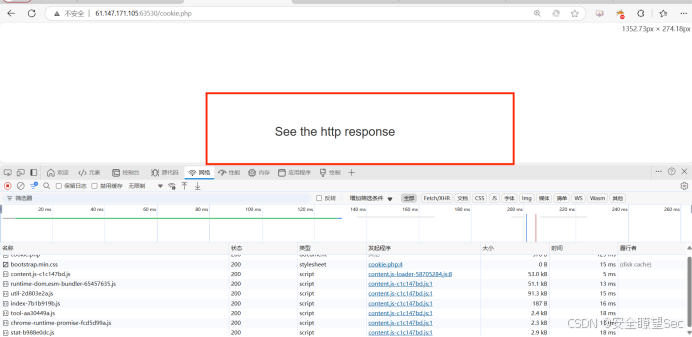

3.cookie

根据提示查看cookie

按F12查看cookie,发现有cookie.php

我们访问cookie.php

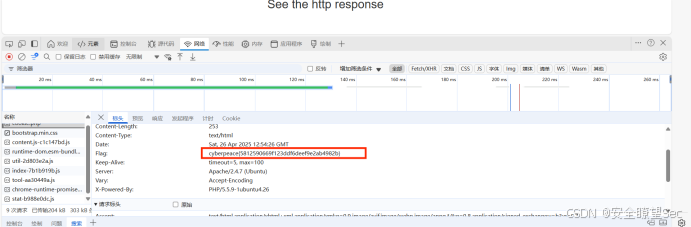

根据提示我们在请求头中找到了flag

三:总结

-

Inget

考察SQL注入。题目通过参数id传递查询,需绕过过滤规则。尝试闭合引号并使用--注释,结合联合查询或布尔盲注获取数据库信息,最终从表内提取flag。 -

Robots

利用robots协议隐藏路径。访问/robots.txt发现禁止爬取的目录(如/flag_1s_h3re),直接访问该路径获取flag,涉及Web爬虫协议安全知识。 -

Get-post

HTTP方法切换题。先发送GET请求到指定页面,再向同路径发送POST请求(参数arg=flag),使用工具(Postman/Burp)或Curl命令完成两步交互。 -

Disabled_button

前端绕过题。按钮被disabled属性锁定,通过浏览器开发者工具删除该属性,激活按钮提交表单获取flag,考察前端交互逻辑漏洞。 -

Cookie

会话信息操纵。使用浏览器控制台查看Cookie,发现提示look-here=please,访问/cookie.php页面并修改Cookie值为该提示,返回页面显示flag。

SQL注入、协议漏洞、HTTP方法、前端安全、会话篡改等知识点,需灵活结合工具与代码审计能力解题。

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)

平台声明:以上文章转载于《CSDN》,文章全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,仅作参考。

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/w11111111152/article/details/147542801